Equifax现在已经加入了越来越多的大规模凭证泄露清单,这些凭证泄露削弱了我们本能地对我们依赖于访问我们互联世界的服务提供商的信任。桌面,移动和物联网 (IoT) 系统是我们生活中不断增长的一部分,我们必须100% 确信它们提供的便利是安全的。

如果您还记得美国人事办公室,LinkedIn,yahoo和现在的Equifax数据泄露,他们共享的主要内容之一就是敏感客户数据的集中化。

如何平衡安全性和可用性的成本始终驱动着企业如何管理身份以及如何存储客户数据。营销情报可以改善服务,但是依靠集中式数据库仍然是一个致命的弱点,其标记似乎经常被击中。

使用集中式身份验证模型,用户使用与所有用户信息库相匹配的pIN,密码或生物识别模板登录。这是企业管理身份最常见的方式。最大的风险是,必须存储所有个性化数据意味着必须保护它。任何包含如此庞大的信息库的中央服务器自然都会成为黑客的目标。

从集中的方法转变

分散的身份验证使过程反转,并为企业和用户提供了更加安全的选择。相反,信息与本地存储在用户设备上的加密模板进行匹配。敏感的个人信息永远不会被转移或存储。相反,企业服务提供商仅接收由随机数字字符串组成的 “令牌”,以确保用户是他们所说的人。反过来,企业持有敏感信息的风险较小。

分散的身份验证将管理身份的权力重新掌握在其所属的所有者手中。它还极大地使企业格局现代化,并破坏了利用大量有效凭证在黑暗网络上销售的黑客商业模式。强迫黑客从一个设备到另一个设备,再到另一个设备,以期获得一个用户的凭据是一种完全不可扩展的经济模型。

转向分散模式将大大减少像Equifax,Yahoo,Home Depotand和美国人事办公室这样的大规模凭证泄露的可能性。虽然并非所有解决方案都能得到保证,但身份验证模型的根本转变可以真正防止像个人凭证这样有价值的信息走出大门。

为什么Equifax没有为违规做准备

至于有关Equifax的更多详细信息,似乎该攻击很可能是由于开源Struts web应用程序框架的未修补版本所致,企业将其用于创建web应用程序。几年前在此框架中发现了一个漏洞并已修复,但看起来Equifax并未将该修复程序应用于其web应用程序。企业必须做得更好,以确保其安全实践包括简单但定期的维护和及时更新第三方库。还应该为实现适当分离关注点的web应用程序部署额外的安全层。关键数据的子集只能提供给任何特定的web应用程序服务。

此外,对于自动采取补救措施的关键安全系统,需要连续监视。无论Equifax使用的是Struts框架的未修补版本,都应该对突然导出数百万条数据记录的尝试进行标记并自动采取行动以防止此类攻击。Equifax黑客在很短的时间内导出了数百万条用户记录。在该应用程序中,访问如此大量的记录可能不是非常罕见的事件。因此,它应该已经被公司的安全工具标记并自动阻止 (如果有的话)。

主动安全解决方案意味着重新思考整个漏洞模型。一个合适的解决方案结合了最具创新性 (如果是非常规的话) 的方法来处理如何提供服务,以及监控服务带来的自动化。如果像Equifax这样的企业不想丢失他们不必持有的数据,他们需要努力确保他们不再持有这些数据。有一个更好的方法来保护我们互联的世界,而不是持有那些可能会损害经济的信息,因为我们对我们都热爱的技术环境的信任。这是一种趋势,人们宁愿看到,也不愿听到另一起大规模凭证泄露事件。

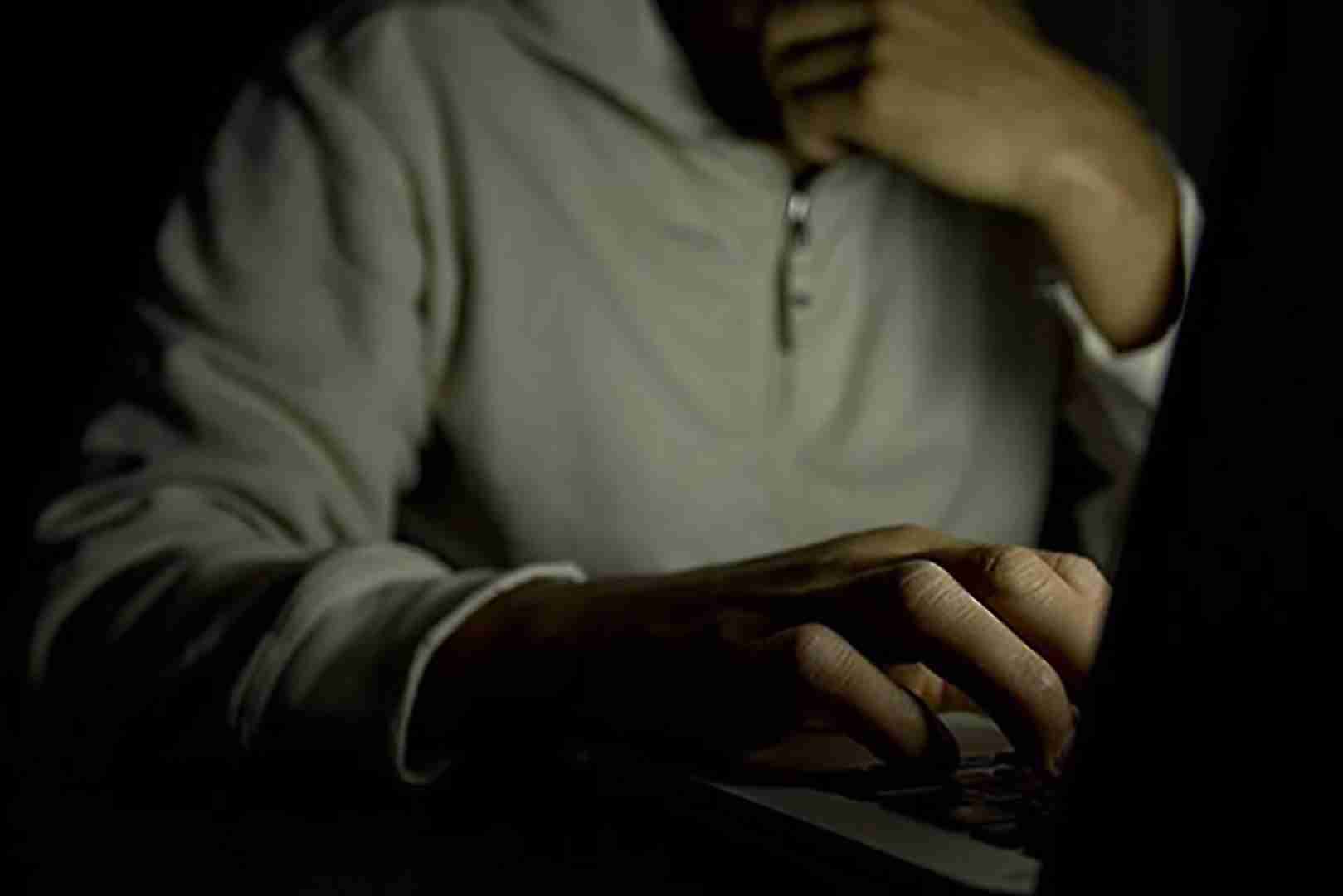

相关视频: 一位天才的前黑客解释了如何保护您的企业免受网络攻击

金融价值网

金融价值网